안녕하세요 에이클라우드입니다. 이전 [ Amazon GuardDuty 알아보기 1편 ]에 이어 Amazon GuardDuty에 대해 더 알아보도록 하겠습니다.

이전 포스트 링크 : Amazon GuardDuty 알아보기 1편

클라우드 환경에서 보안을 강화하고 잠재적인 위협을 조기에 탐지하는 것은 모든 기업의 최우선 과제입니다.

아마존 웹 서비스(AWS)가 제공하는 Amazon GuardDuty는 기업의 이러한 요구를 충족시키기 위한 강력한 보안 탐지 서비스로, 머신 러닝과 위협 인텔리전스를 활용하여 AWS 계정 및 워크로드에 대한 이상 활동을 자동으로 탐지합니다.

Amazon GuardDuty 알아보기 2편의 목차는 다음과 같습니다.

▪︎ Trusted IP List & Threat IP List

▪︎ 억제 규칙(Suppression Rules)

▪︎ 다중 계정 통합 관리

▪︎ Amazon GuradDuty 비용

Tursted & Threat IP 리스트를 통해 신뢰되는 IP의 활동 알림을 생략하거나 악성 IP의 활동 알림을 받는 방법, 억제 규칙(Suppression Rules)을 통해 중요도가 낮거나 오탐 결과를 Findings에서 제외하는 방법, 다중 계정 환경에서 Amazon GuardDuty를 관리하는 방법, GuradDuty의 사용 비용에 대해 알아보도록 하겠습니다.

Amazon GuardDuty

이전 [ Amazon GuardDuty 알아보기 1편 ]에서는 작동 방식, 데이터 소스, Findings 등 Amazon GuardDuty의 기본적인 내용들을 알아보았습니다.

이번 2편에서는 Trusted IP List(신뢰할 수 있는 IP 목록) & Threat IP List(위협적인 IP 리스트), GuardDuty의 억제 규칙(Suppression Rules), GuardDuty의 다중 계정 통합 방식, GuardDuty의 비용에 대해 알아보도록 하겠습니다.

Trusted IP List & Threat IP List

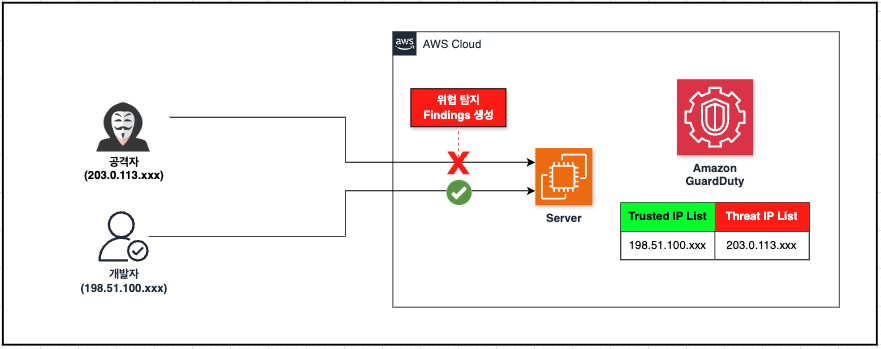

Amazon GuardDuty에는 Trusted IP List(신뢰할 수 있는 IP 목록)과 Threat IP List(위협 IP 리스트)가 있습니다.

각 리스트에 사용자 지정 IP 범위를 등록하여 신뢰할 수 있는 IP에 대한 활동을 생략하거나, 위협적인 IP 주소에 대한 알림이 발생하도록 설정할 수 있습니다.

✅ Trusted IP List

– 해당 리스트에 신뢰할 수 있는 공인 IP 주소나 CIDR 범위를 등록할 수 있습니다.

– GuardDuty는 Trusted IP List에 등록된 주소에서의 접근은 위협 탐지 대상에서 제외합니다.

⛔️ Threat IP List

– 해당 리스트에 위협적인 IP 주소나 CIDR 범위를 등록할 수 있습니다.

– GuardDuty는 Threat IP List에 등록된 주소에서의 접근 활동이 감지되면 곧바로 Findings를 생성합니다.

– 서드파티 보안 인텔리전스 업체를 통해 리스트를 제공받거나, 사용자가 직접 커스터마이징하는 방식으로 생성할 수 있습니다.

📄 리스트 형식

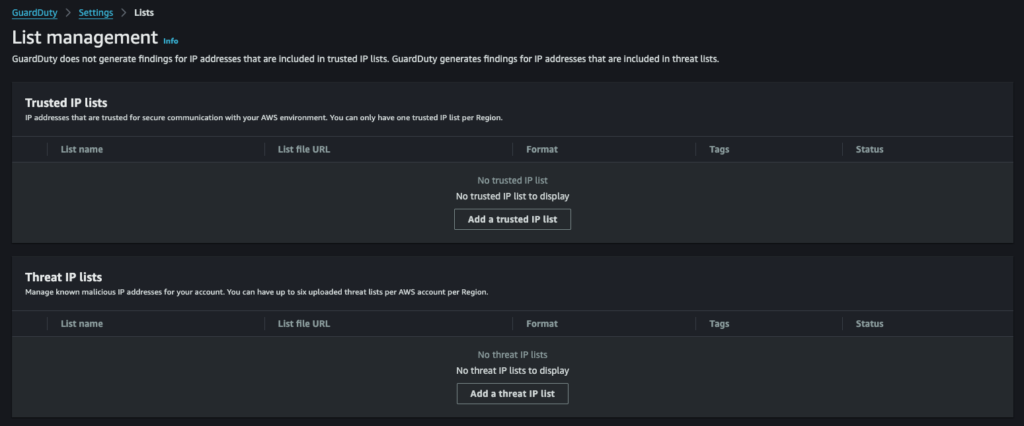

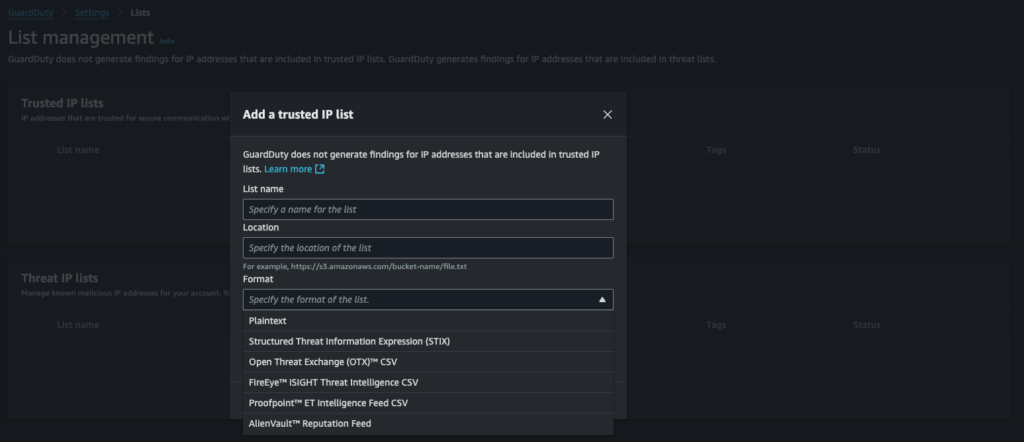

– GuardDuty의 “목록(List)” 항목에서 Trusted IP List 혹은 Threat IP List 호스팅 파일을 추가할 수 있습니다.

– 먼저 리스트를 S3 버킷에 업로드하고 해당 객체의 S3 URI를 복사한 후, GuardDuty의 목록에서 해당 URI를 추가합니다.

– 각 파일의 최대 크기는 35MB이며, IPv4 주소만 지원됩니다. 또한 IP 주소와 CIDR 범위는 한 줄 당 하나씩 나열되어야 합니다.

1️⃣ Plaintext (TXT) : CIDR 블록과 개별 IP 주소 모두 지원합니다. 아래는 TXT 형식의 예시입니다.192.0.2.0/24198.51.100.1203.0.113.1

2️⃣ Structured Threat Information Expression (STIX) : CIDR 블록과 개별 IP 주소 모두 지원합니다. 아래는 STIX 형식의 예시입니다.<?xml version="1.0" encoding="UTF-8"?><stix:STIX_Package

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:stix="http://stix.mitre.org/stix-1"

xmlns:stixCommon="http://stix.mitre.org/common-1"

xmlns:ttp="http://stix.mitre.org/TTP-1"

xmlns:cybox="http://cybox.mitre.org/cybox-2"

...<중략>

3️⃣ Open Threat Exchange (OTX)™️ CSV : CIDR 블록과 개별 IP 주소 모두 지원합니다. 아래는 OXT™️ CSV 형식의 예시입니다.Indicator type, Indicator, Description

CIDR, 192.0.2.0/24, example

IPv4, 198.51.100.1, example

IPv4, 203.0.113.1, example

이 외에도 FireEye™️ iSIGHT Threat Intelligence CSV, Proofpoint™️ ET Intelligence Feed CSV, AlienVault™️ Reputation Feed 형식을 사용할 수 있습니다.

Suppression Rules (억제 규칙)

Amazon GuardDuty에서는 “Suppression Rules(억제 규칙)“이라는 설정을 통해 필터링된 Findings(결과)를 아카이빙 할 수 있습니다.

이를 통해 중요도가 낮거나 잘못된 위협 탐지의 경우, Findings를 생성하지 않도록 설정하여 보안 위협에 대한 우선 순위를 더 정확하게 식별할 수 있습니다.

또한 억제 규칙에 포함되는 위협 탐지는 AWS Security Hub나 Amazon Detective, Amazon EventBridge 등 Amazon GuardDuty와 통합된 다른 AWS 서비스에 탐지 결과를 보내지 않기 때문에 불필요한 처리 작업이 수행되지도 않습니다.

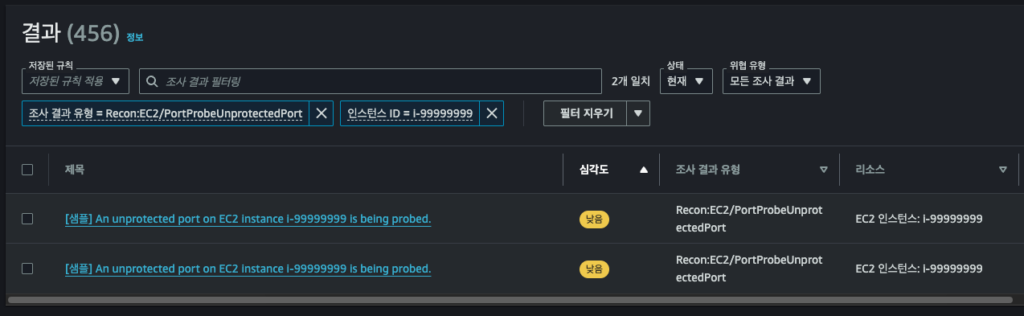

예를 들어 GuardDuty의 탐지 유형 중 [ EC2/PortProbeUnprotectedPort ]의 경우, 외부에 노출된 인스턴스의 포트가 보안 그룹이나 NACL 등으로 보호되지 않고 있으며 스캐너에 의해 탐지되고 있음을 알리는 유형입니다.

하지만 해당 인스턴스가 의도적으로 외부에 노출되어 있는 경우라면, 이러한 위협 탐지에 대해 별 다른 조치가 필요하지 않거나 처음부터 위협 탐지가 불필요한 상황일 수 있습니다.

이러한 경우 억제 규칙을 사용하여 해당 인스턴스의 [ EC2/PortProbeUnprotectedPort ] 위협 탐지 결과를 Findings에서 표시되지 않게 할 수 있습니다.

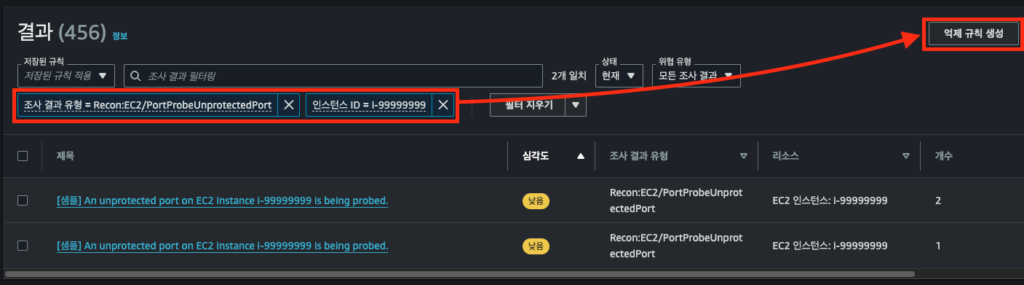

먼저 결과에서 제외 시킬 탐지 위협에 대한 필터링을 설정하고 “억제 규칙 생성“을 클릭합니다.

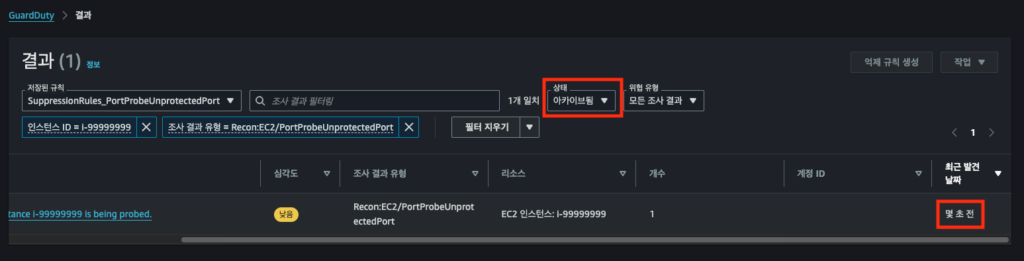

억제 규칙을 설정한 이후에는 해당 필터링 값의 탐지 위협은 Findings에 표시되지 않습니다.

하지만 현재(Current) 상태에만 표시되지 않을 뿐, 탐지 위협의 결과는 계속 생성되며 이를 자동으로 아카이빙 하기 때문에 검색 상태를 “아카이브됨(Archived)“으로 설정하면 해당 탐지 위협을 여전히 확인할 수 있습니다. (아카이빙 결과는 90일 동안 저장됩니다.)

이를 통해 GuardDuty에서 탐지하는 위협 중, 다소 중요하지 않거나 오탐의 결과는 현재 상태의 Findings에 표시되지 않도록 설정하여 평소에는 중요한 사항들만 식별할 수 있습니다.

다중 계정 통합 관리

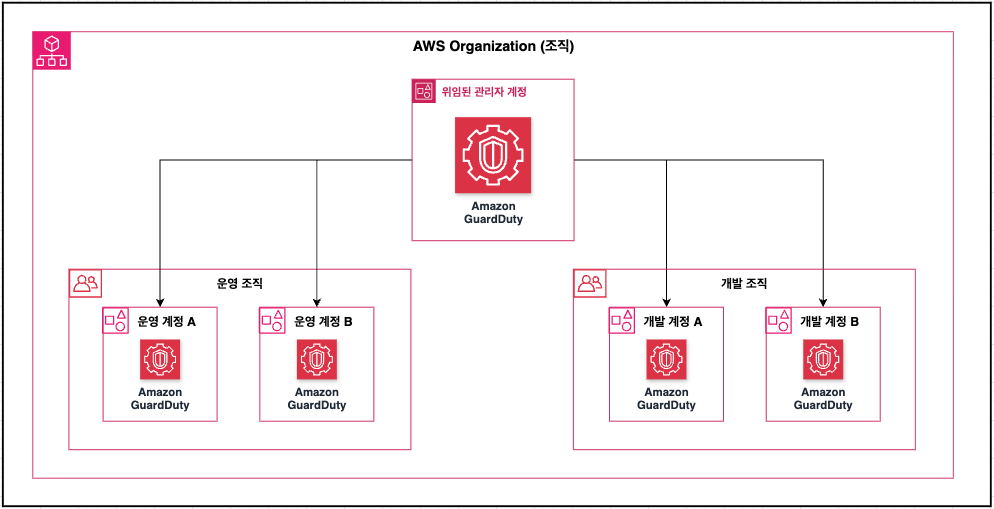

AWS Organizations의 관리자 계정이 Organization에 속한 특정 멤버 계정(Ex, 보안 관리 계정)을 GuardDuty 관리자 계정으로 지정할 수 있습니다.

이후에는 GuardDuty 관리자 계정을 통해 여러 계정의 Amazon GuardDuty를 통합하여 관리할 수 있습니다.

(ps. AWS Organizations의 관리자 계정과 Amazon GuardDuty를 위한 관리자 계정이 같을 필요는 없습니다.)

GuardDuty 관리자 계정으로 다른 멤버 계정의 GuardDuty 설정을 관리할 수 있으며 탐지된 위협(Findings)도 관리할 수 있게 됩니다.

예를 들어, 앞서 설명한 Trusted IP List, Threat IP List를 관리하거나 Suppression Rules 설정 등이 여기에 해당됩니다.

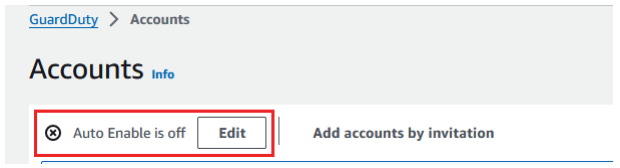

또한 Organization 자동 활성화 설정(Organization Auto-Enable)을 통해 Organization 내 계정에 대하여 동일한 설정과 보호 계획 상태를 설정할 수 있으며 반대로 아무런 조치를 취하지 않도록 설정할 수도 있습니다.

Amazon GuradDuty 비용

강력한 보안 탐지 기능을 가진 Amazon GuardDuty는 분석된 서비스 로그, 이벤트, 데이터 양을 기준으로, 종량제 요금이 부과됩니다.

처음으로 GuardDuty를 활성화하면 기본 위협 탐지 범위와 보호 플랜 적용 범위가 자동으로 활성화됩니다.

보호 플랜의 경우 S3 Protection, EKS Audit Log, RDS Protection 등 AWS 리소스에 대한 다양한 보호 기능이 있으며 사용자가 원하는 기능에 따라 언제든지 사용하거나 중지할 수 있기 때문에 유연하게 설정이 가능합니다.

추가적으로 GuardDuty에 의해 분석된 서비스 로그는 비용 최적화를 위해 필터링되고 GuardDuty에 통합되므로 이에 대해 따로 활성화하거나 요금을 지불할 필요가 없습니다.

🔍 기본 위협 탐지 요금

▪︎ AWS CloudTrail 관리 이벤트

– GuardDuty는 AWS 계정의 리소스에서 수행되는 작업 정보를 위해 CloudTrail 관리 이벤트를 지속적으로 분석합니다. 월 별로 이벤트 100만 건당 부과됩니다.

▪︎ VPC Flow Logs & DNS Log

– GuardDuty는 AWS 네트워크 트래픽의 위협 탐지를 위해 VPC Flow Logs와 DNS Log를 지속적으로 분석합니다. 분석 요금은 월 별로 GB당 부과됩니다.

더욱 자세한 비용이나 보호 플랜에 대한 비용은 아래 Amazon GuardDuty의 요금 가이드 링크를 확인해주세요.

– Amazon GuardDuty 요금

✅ Amazon GuardDuty 30일 무료 평가판

Amazon GuradDuty를 아직 사용해보시지 않은 분들을 위해 30일 무료 평가판이 제공되며, 무료 평가판에서 GuardDuty의 모든 기능과 보호 플랜을 사용해보실 수 있습니다.

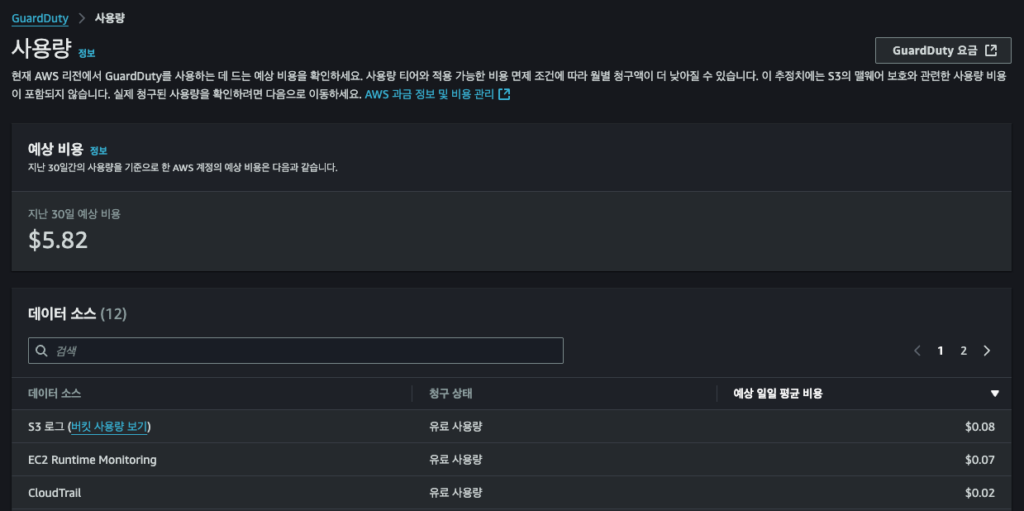

GuardDuty 콘솔에서 남은 무료 평가판 기간과 데이터 볼륨을 기반으로 한 일일 평균 예상 비용이 표시되므로 예산을 계획하는 데 있어서 훨씬 수월합니다.

이번 포스팅에서는 Amazon GuardDuty의 기능 중 신뢰하거나 위협적인 IP 리스트를 관리할 수 있는 Trusted & Threat IP List, 불필요한 알림을 줄이기 위한 억제 규칙(Suppression Rules), 여러 계정에서 Amazon GuardDuty를 통합 관리, GuardDuty의 사용 비용에 대해 알아보았습니다.

Amazon GuardDuty의 강력한 보안 탐지 기능을 사용하면서도 부가적인 설정들을 적절히 활용하면, AWS 환경의 보안 관리 수준을 더욱 효율적이고 실용적으로 높여보실 수 있습니다.

또한 Amazon GuardDuty는 보안을 위한 강력한 기능들이 지속적으로 추가 및 향상되고 있으며, 앞서 소개드린대로 30일 무료 체험판도 제공하고 있으니 아직 사용하지 않은 분들이 계시다면 적극적으로 사용해보시길 권장드립니다.

혹여라도 도움이 필요하신 분들은 아래 링크로 연락주시길 바랍니다. 감사합니다.

– 에이클라우드 문의하기

✅ AWS 공식 가이드링크

– Amazon GuardDuty란?

– GuardDuty Suppression Rule

– GuardDuty Trusted & Threat IP List

– GuardDuty 다중 계정 관리

– GuardDuty 요금